Bei der Ivanti Connect Secure handelt es sich um eines der umfangreichsten Remote Access Lösungen und der FortiAuthenticator ist mein „Schweizer Taschenmesser“ für alle Belange der Authentifizierung.

In diesem Artikel zeige ich die Integration der Ivanti Connect Secure mit dem FortiAuthenticator auf Basis von RADIUS.

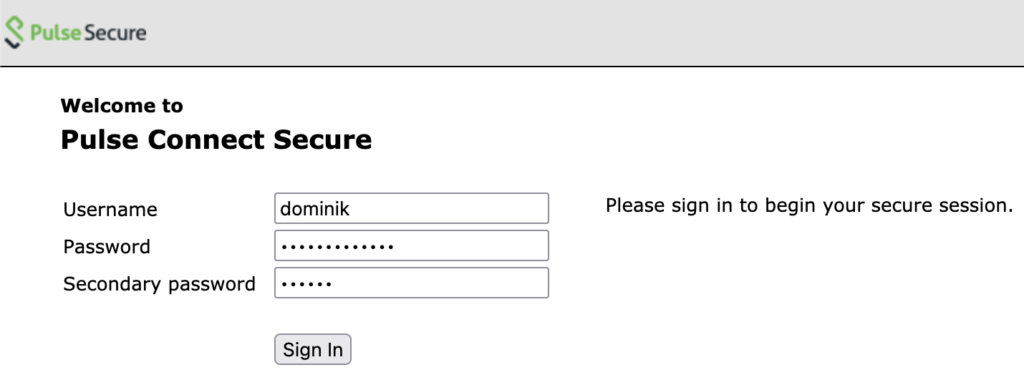

Die Ivanti Connect Secure führt eine primäre Authentifizierung mittels Benutzernamen und Kennwort gegen eine lokale Datenbank durch und eine sekundäre Authentifizierung mit dem Benutzernamen und OTP gegen den FortiAuthenticator durch.

Als Erstes wird ein neuer RADIUS Client auf dem FortiAuthenticator erstellt, damit die Ivanti Connect Secure Authentifizierungen per RADIUS stellen darf.

In der FortiAuthenticator Weboberfläche wird der RADIUS Client unter dem Punkt „Authentication –> RADIUS Service –> Clients –> Create New“ erstellt:

Als Nächstes muss die Authentifizierungspolicy definiert werden, damit der FortiAuthenticator die passende Anmeldemethoden verwendet.

In der FortiAuthenticator Weboberfläche wird die Policy unter dem Punkt „Authentication –> RADIUS Service –> Policies –> Create New“ erstellt.

In dem Policy Wizard muss nun der neuen Policy einen Namen vergeben werden und der passende RADIUS Client zugewiesen werden:

In diesem Beispiel werden keine RADIUS Attribute verwendet, daher kann dieser Punkt übersprungen werden:

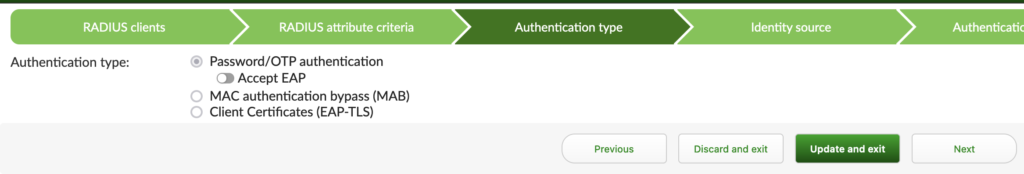

In dem nun folgenden Abschnitt wird festgelegt, um welchen Authentifizierungstyp es sich handelt. Wir entscheiden uns für den ersten Punkt um Kennwörter und / oder OTP verwenden zu können:

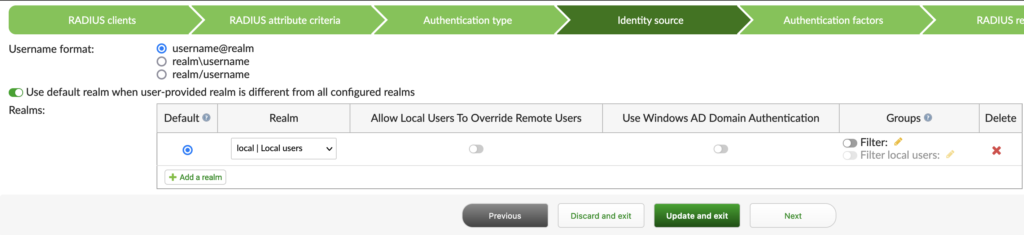

Nun muss der Realm bzw. die Quelle der Benutzerkonten angegeben werden. In der Standardkonfiguration muss der Endanwender bei jedem Login den Realm mit angeben. Die Angabe des Realms lässt sich vermeiden, wenn der Schalter „Use default realm…“ gesetzt wurde und ein Realm ausgewählt wurde. In meinem Beispiel verwenden wir die Lokale Benutzerdatenbank als Realm:

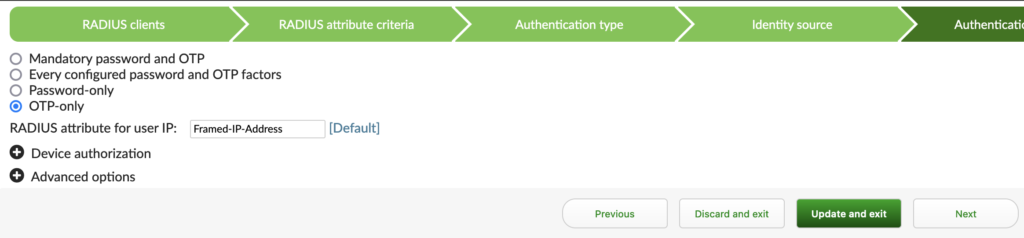

Kurz vor Abschluss der Policy Konfiguration kommt der spannende Part. Auf dieser Seite können nun die erlaubten Kennwörter und OTP Varianten und Kombinationen angegeben werden. Da ich im späteren Verlauf die Benutzernamen und Kennwort Authentifizierung auf der Ivanti Connect Secure durchführe und nur das Token gegen den FortiAuthenticator validiere, ist in diesem Fall die Auswahl „OTP-only“ die richtige:

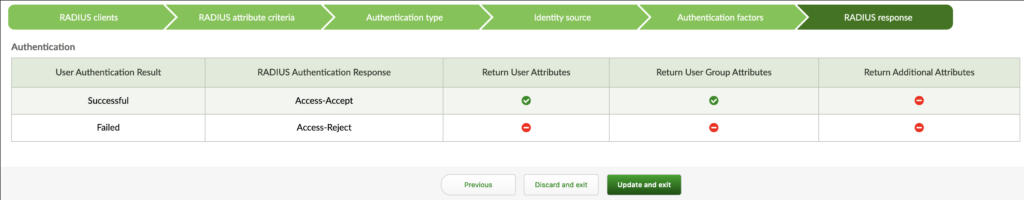

Auf der letzten Seite sehen wir noch eine kurze Zusammenfassung der RADIUS Response Nachrichten:

Damit die Funktion des zweiten Faktors abschließend getestet werden kann, habe ich meinem Benutzerkonto einen FortiToken zugewiesen:

Die Konfiguration des FortiAuthenticators ist nun abgeschlossen und es kann mit der Konfiguration der Ivanti Connect Secure fortgefahren werden.

In der Ivanti Connect Secure muss als Erstes ein neuer RADIUS Authentication Server angelegt werden.

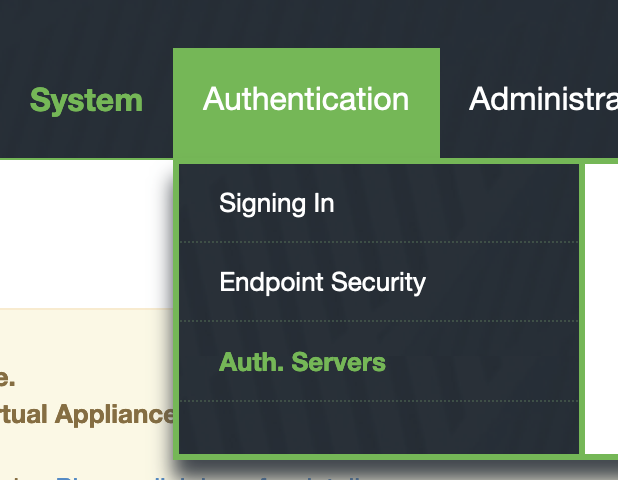

Nach der Anmeldung an der Adminoberfläche wechseln wir in das Menü „Authentication –> Auth. Servers“:

Um einen neuen RADIUS Server anzubinden, wählen wir den entsprechenden Server Typ in dem Dropdown Menü aus und bestätigen mit dem „New Server…“ Button:

Die Konfiguration des RADIUS Servers benötigt nur die Angabe eines Namens für die weitere Verwendung innerhalb der Ivanti Connect Secure sowie die IP-Adresse und das Shared Secret des RADIUS Servers.

Nach der Erstellung der RADIUS Server Anbindung muss nun noch die Anmeldeprozedur des User Realms angepasst werden. Für die notwendige Konfiguration muss die Übersicht der User Realms unter „Users –> User Realms –> User Realms“ geöffnet werden.

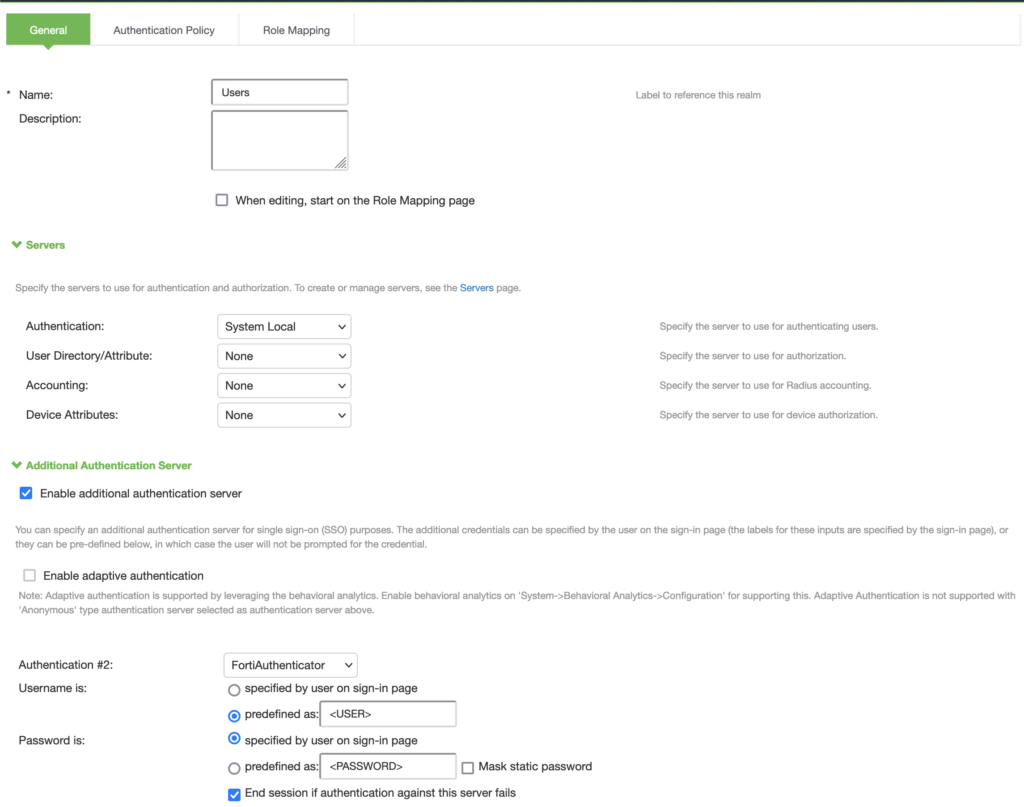

In diesem Beispiel soll die 2 Faktor Authentifizierung für den User Realm „Users“ eingerichtet werden, entsprechend wird dieser ausgewählt:

In meinem Beispiel wird die primäre Authentifizierung gegen die lokale Benutzerdatenbank „System Local“ durchgeführt, hier sind auch andere Authentifizierungsserver wie bspw. AD oder LDAP möglich.

Für die Aktivierung der 2 Faktor Authentifizierung wird der Haken „Enable additional authentication server“ gesetzt.

In dem Feld „Authentication #2“ wird der FortiAuthenticator nun als Anmeldeserver ausgewählt, zusätzlich wird noch der Radiobutton des Feldes „Username is:“ von „specified by user on sign-in page“ auf „predefined as: <USER>“ geändert, da in meinem Beispiel die Benutzernamen in beiden Anmeldeservern die gleichen sind.

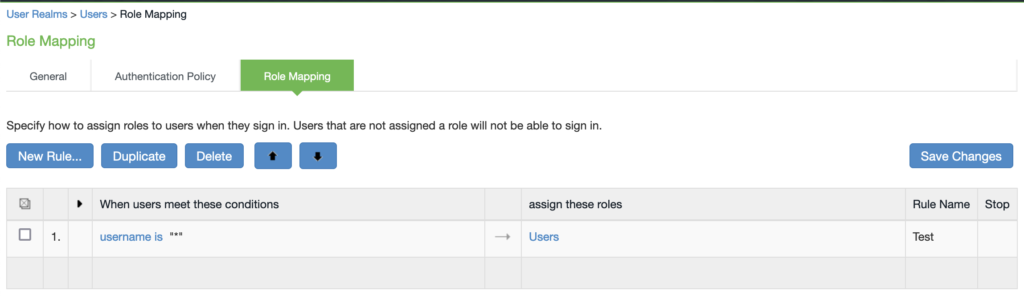

Damit der Test des Logins erfolgreich durchgeführt werden kann, ist mindestens eine Rollenzuweisung notwendig.

In meinem Beispiel werden alle erfolgreich authentifizierten Benutzer der Rolle „Users“ zugewiesen:

Das Loginformular fragt nun die Felder Benutzername, Kennwort und das sekundäre Kennwort bzw. den FortiToken ab:

Schreibe einen Kommentar